Trong giai đoạn 2021 - 2022,ếtlộcáchtộiphạmđánhcắptiềnmãhóty le world cup mối đe dọa này với mục tiêu đánh cắp tiền từ ví tiền mã hóa, tiếp tục gây ra sự gia tăng ở Philippines (từ 9.164 vụ lên 24.737 vụ), Indonesia (từ 19.584 lên 24.642 vụ) và Malaysia (từ 16.071 lên 16.767 vụ), theo Kaspersky.

Adrian Hia, Giám đốc Điều hành Kaspersky châu Á - Thái Bình Dương cho biết: "Những kẻ lừa đảo sẽ không dừng việc đánh cắp tiền mã hóa. Đầu tiên, xét về xu hướng, ngày càng có nhiều người sử dụng tiền mã hóa, đặc biệt là ở Đông Nam Á. Trên thực tế, khu vực này chiếm 14% giao dịch tiền mã hóa trên toàn cầu và được dự đoán sẽ tiếp tục dẫn đầu trong việc sử dụng loại tiền này. Thứ hai, dân số ở đây trẻ và hiểu biết về kỹ thuật số. Xu hướng trong tương lai sẽ được chào đón bằng sự lạc quan thay vì hoài nghi. Do đó, chúng tôi tin rằng những người chấp nhận loại tiền này trong khu vực nên trang bị cho mình nhiều kiến thức hơn về các thủ thuật lừa đảo để giữ an toàn cho tiền mã hóa của mình".

Bên cạnh đó, chuyên gia phân tích spam tại Kaspersky Roman Dedenok cũng diễn giải cách kẻ lừa đảo thực hiện hành vi của mình với các phương pháp như sau.

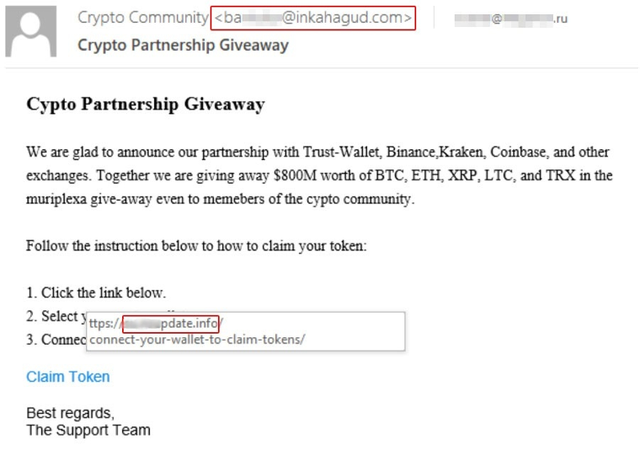

Như thường lệ, tất cả bắt đầu bằng một email. Những kẻ đứng sau kế hoạch này đã lấy mồi nhử là lời đề nghị tham gia vào chương trình tặng quà hấp dẫn về tiền mã hóa: Bitcoin (BTC), Ethereum (ETH), Litecoin (LTC), Tron (TRX) hoặc Ripple (XRP). Tổng cộng 800 triệu USD đã bị đe dọa. Những kẻ lừa đảo đã "hào phóng" khi cung cấp hướng dẫn đầy đủ với 3 bước cho những người muốn nhận tiền miễn phí, cùng với một liên kết đến trang web "khuyến mãi".

Nội dung email giả mạo

Chụp màn hình

Với email trên, thoạt nhìn nhiều người sẽ lầm tưởng nó được gửi từ đội ngũ hỗ trợ thuộc cộng đồng những người yêu thích tiền mã hóa nào đó. Tuy nhiên, tên miền trong địa chỉ email của người gửi không liên quan gì đến bất kỳ loại tiền mã hóa nào. Nội dung email cũng cẩu thả, nhiều lỗi sai và lỗi chính tả. Những kẻ lừa đảo nghĩ rằng nạn nhân sẽ chỉ quan tâm đến số tiền chín chữ số và bỏ qua những lỗi như vậy.

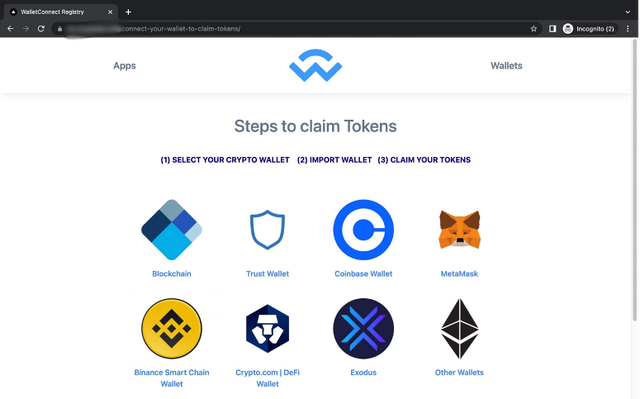

Nhấp vào liên kết, người dùng sẽ được chuyển hướng đến trang web lừa đảo. Tên miền không liên quan đến địa chỉ của người gửi và không có bất kỳ thông tin nào về cộng đồng tiền mã hóa.

Nạn nhân sẽ được yêu cầu xác định ví mà họ muốn chuyển tiền vào

Chụp màn hình

Lúc này, nạn nhân sẽ được yêu cầu xác định ví mà họ muốn chuyển tiền vào. Bọn tội phạm đưa ra tất cả các ví phổ biến nhất: Blockchain.com, Trust Wallet, MetaMask, Coinbase, Binance, Crypto.com và Exodus. Giao diện cũng rất thân thiện với người dùng khi có thêm "Ví khác" để người dùng lựa chọn.

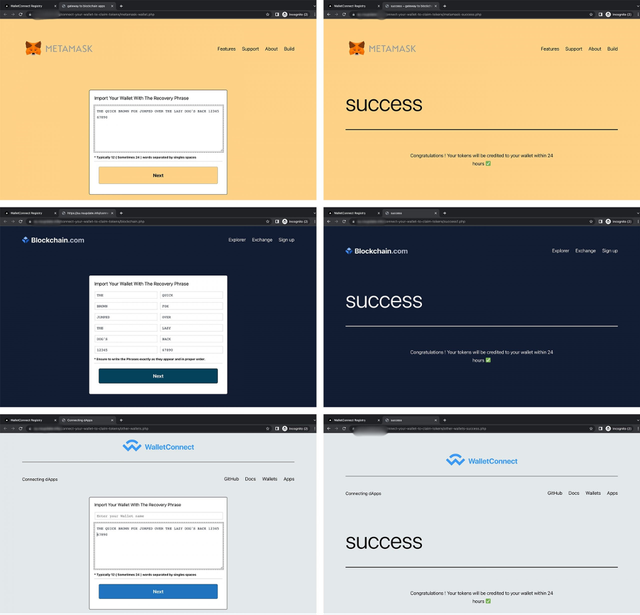

Để nhận được khoản tiền như mong muốn, người dùng phải nhập seed phrase (chuỗi từ khóa dùng để truy cập ví tiền mã hóa). Ngay sau khi nạn nhân điền đầy đủ thông tin và nhấp vào nút Tiếp theo, một thông báo sẽ xuất hiện trên màn hình cho biết mọi thứ đã thành công và người may mắn sẽ nhận được tiền mã hóa trong vòng 24 giờ.

Các bước lừa đảo người dùng tiền mã hóa

Chụp màn hình

Trang web cũng không kiểm tra đối với các từ ngẫu nhiên. Tất nhiên, nếu seed phrase thực sự được gõ vào thì toàn bộ số tiền trong ví sẽ mất.

Kẻ lừa đảo dựa vào thực tế là mọi người thường bảo vệ khóa riêng tư mà quên rằng seed phrase cũng quan trọng không kém. Bằng seed phrase, kẻ tấn công có thể tạo khóa riêng tư mới và từ đó có quyền truy cập vào ví của nạn nhân. Có nghĩa là khóa riêng tư lẫn seed phrase phải được bảo vệ như nhau.